A Dr. Web csapata felfedezte a Linux.BackDoor.WordPressExploit.1 nevű, a WordPress CMS-en alapuló weboldalfeltörő eszközt. A program a WordPress különböző bővítményeiben és témáiban található 30 sebezhetőséget használja ki.

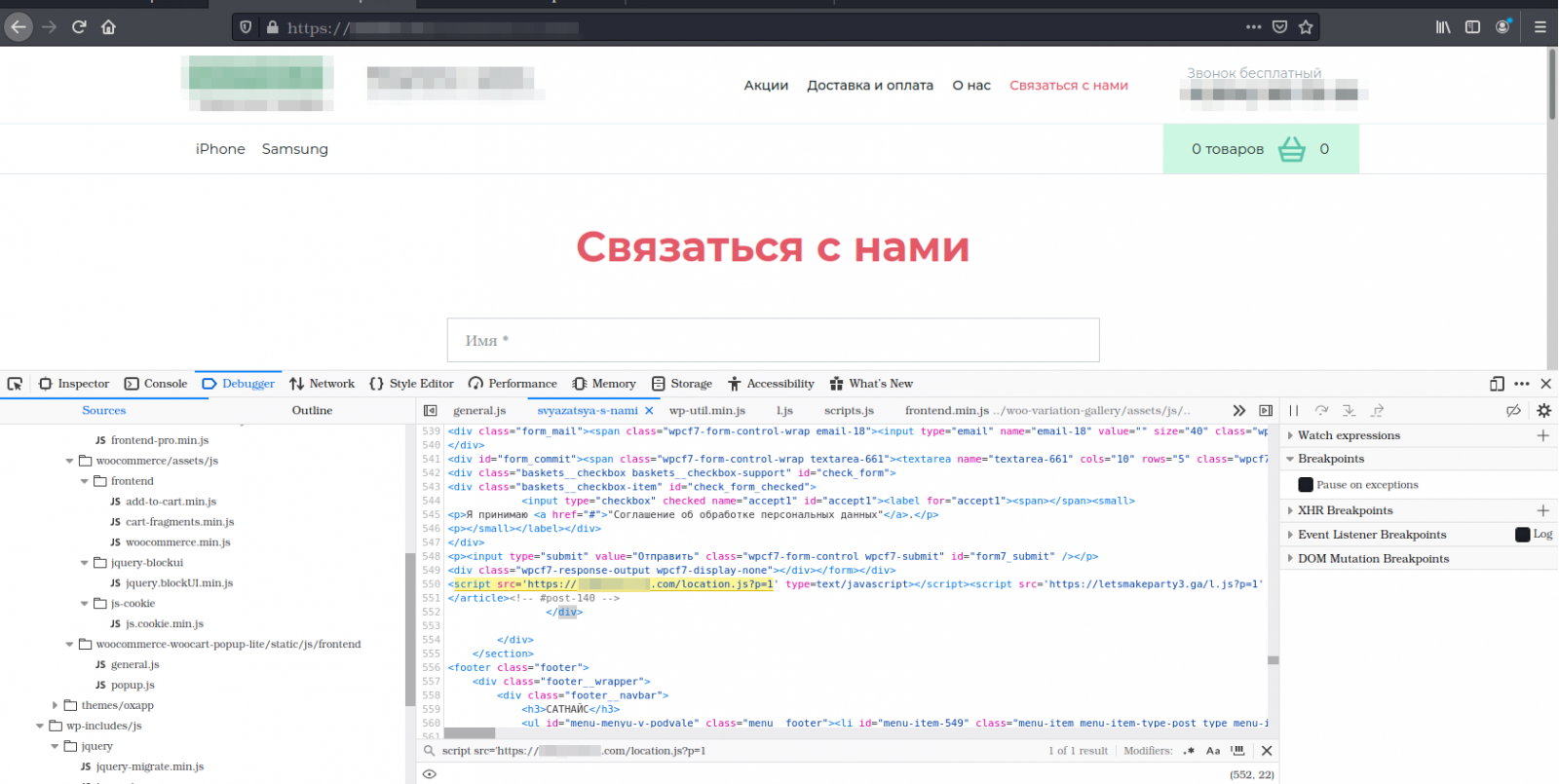

Amikor a webhelyek az ilyen bővítmények elavult verzióit használják, amelyekből hiányoznak a kritikus javítások, rosszindulatú JavaScripts-eket juttat be a célzott weboldalakba. Ennek eredményeképpen a felhasználók más webhelyekre kerülnek átirányításra, amikor a megtámadott oldal bármelyik részére kattintanak.

A trójai a 64 bites Linux-verziókra lett tervezve, de 32 bites verziókon is futhat (már ha ilyen van még). Elsődleges funkciója a WordPress tartalomkezelő rendszer (CMS) weboldalainak feltörése és rosszindulatú JavaScript bejuttatása a weboldalakba. Ezek a támadások olyan elavult bővítményeket és témákat céloznak meg, amelyek sebezhetőségeket tartalmaznak, amelyeket a kiberbűnözők kihasználhatnak.

A célzott bővítmények közé tartoznak a következők:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (CVE-2019-17232 and CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

A Dr.Web 2022. december 30-án közzétett bejegyzésében az állt, hogy “Ha a webhelyek az ilyen bővítmények elavult verzióit használják, amelyekből hiányoznak a kulcsfontosságú javítások, a célzott weboldalakba rosszindulatú JavaScripts-ek kerülnek befecskendezésre”.

Amikor a felhasználók megpróbálnak belépni a visszaéléssel érintett WordPress oldalra, más webhelyekre irányítják át őket. A támadó választja ki a céloldalt, amelyet adathalászatra, rosszindulatú programok terjesztésére vagy más rosszindulatú tevékenységekre használhat.

Ezek az átirányítások segíthetnek észrevétlenül maradni és blokkolni az adathalász, rosszindulatú szoftverek terjesztése és a rosszindulatú reklámkampányok során. Az automatikus átirányítók üzemeltetői azonban más kiberbűnözőknek is értékesíthetik szolgáltatásaikat.

A hátsó ajtó a fent említett elavult WordPress bővítmények és témák ismert sebezhetőségeit kihasználva szabadítja fel ezeket a támadásokat. A rosszindulatú szereplők távolról irányíthatják, a kártékony JavaScript pedig távoli szerverekről érkezik.

A Dr.Web a témával kapcsolatos bejegyzésében azt is közölte, hogy ezen változatok mindegyike “nem implementált funkciókat tartalmaz a célzott webhelyek rendszergazdai fiókjainak feltörésére brute-force támadással - ismert bejelentkezések és jelszavak alkalmazásával, speciális szókapcsolatok felhasználásával”. Továbbá, ha ez a funkció megvalósul ennek a hátsóajtós kártevőnek a jövőbeli verzióiban, akkor még a javított sebezhetőségekkel rendelkező bővítményeket is sikeresen ki lehetne használni.

A rosszindulatú szereplők távolról irányítják a trójai vírust, és a C&C (Command and Control) szerveren keresztül közlik a megfertőzendő weboldal címét. A fenyegető szereplők távolról is le tudják tiltani a rosszindulatú programot, le tudják állítani, és le tudják állítani a műveletek naplózását.

A Dr. Web azt is megemlíti, hogy olyan üresjárati funkciókat tartalmaz, amelyek lehetővé tennék a webhelyek rendszergazdai fiókjai elleni brute-forcing támadásokat.

A fenyegetés elleni védekezés érdekében a WordPress webhelyek rendszergazdáinak frissíteniük kell a webhelyen futó témákat és bővítményeket a legújabb elérhető verzióra, és a már nem fejlesztetteket támogatott alternatívákra kell cserélniük.

2023-01-25